Содержание

Что делать если ваш сайт был взломан

Что делать если ваш сайт был взломан

Если так случилось, что ваш сайт был взломан, то прежде всего наш совет — это немедленно обратиться за помощью к специалистам. О том, как определить был ли ваш сайт взломан, вы можете почитать в нашей статье.

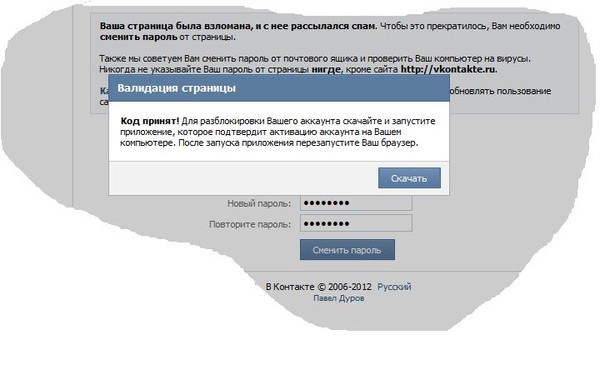

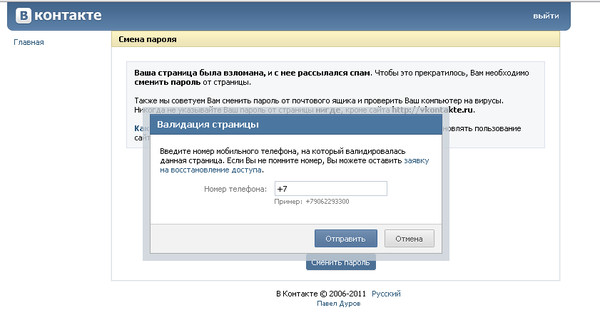

Главной вашей задачей после взлома сайта является обеспечить безопасность хранения информации, а так же обеспечить безопасность пользователям вашего сайта. Помните, что при удачной атаке хакеров, вы не только получаете вредоносный код к себе на сайт, но так же можете потерять базу данных пользователей со всей контактной информацией и паролями. Таким образом, злоумышленники могут разместить огромное количество спама на вашем ресурсе и завладеть паролями к социальным сетям и почтовым ящикам ваших клиентов.

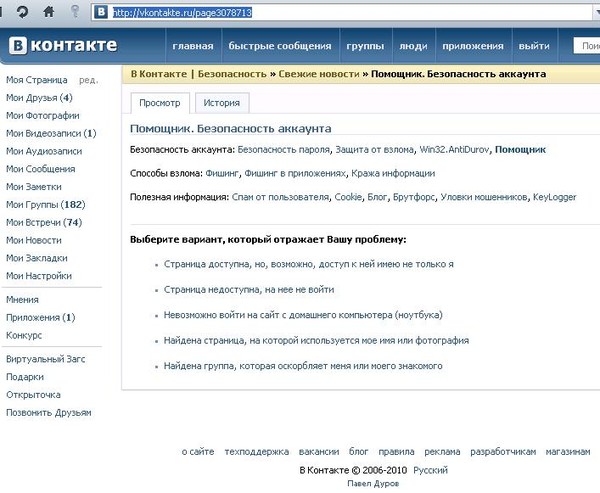

Так же вам необходимо провести анализ взлома вашего сайта, чтобы узнать об имеющейся у вас в коде уязвимости и закрыть ее как можно скорее. Так же не стоит забывать о том, что очень часто хакеры, получив доступ к вашему ресурсу, предпочитают оставлять пути для последующего взлома вашего ресурса. Выявить такие пути может только высококвалифицированный специалист.

Выявить такие пути может только высококвалифицированный специалист.

И так, далее пошаговая инструкция как вам следует действовать в случае взлома вашего сайта:

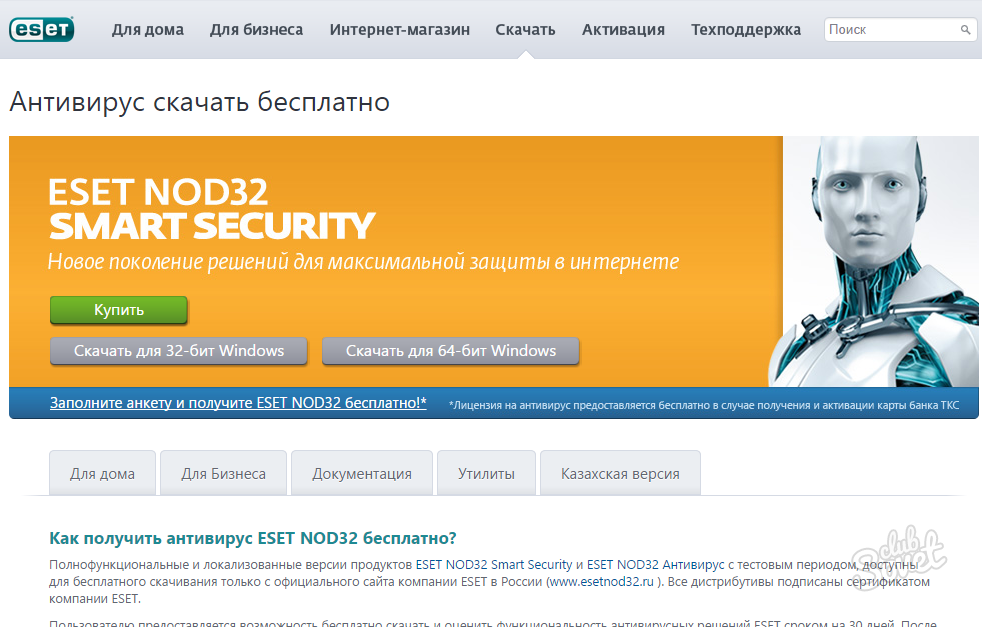

1. Проверьте ваш домашний компьютер на наличие вирусов. Не обязательно бежать в магазин и покупать платный антивирус, мы рекомендуем вам использовать Antivira или Comodo.

2. Установите FireWall на ваш локальный компьютер. Использование файрвола намного снижает риск проникновения вредоносной программы на ваш компьютер. Так же мы рекомендуем воспользоваться Comodo бесплатный и один из лучших файрволов, или же Zone Alarm, тоже хорошая но платная альтернатива.

3. Свяжитесь с вашим хостинг провайдером. Взлом мог коснуться не только вашего сайта, особенно, если вы не арендуете свой собственный сервер, а пользуетесь обычным хостингом. Поставте администраторов в известность и попросите провести анализ взлома.

4. Смените все пароли, начиная от паролей к почтовым ящикам и заканчивая паролями к ФТП.

5. Предупредите своих пользователей о том, что сайт был взломан и порекомендуйте им сменить пароли к вашему сайту.

Предупредите своих пользователей о том, что сайт был взломан и порекомендуйте им сменить пароли к вашему сайту.

6. Срочно сделайте бэкап всех файлов, что расположены на вашем сервере.

7. Проверьте файл .htaccess на наличие кода. Хакер может использовать этот файл для перенаправления посетителей с вашего ресурса на сайт с установленным вредоносным кодом.

8. Будьте готовы к тому, что придется удалить все файлы с вашего сервера. Установленый код может быть спрятан на столько хорошо, что вам придется удалять все файлы и базу данных со своего сервера. Однако, для того, чтобы восстановить сайт, вам нужен будет бэкап, который должен был быть сделан ранее, поэтому обязательно прочтите нашу статью о важности резервного копирования файлов сервера [ссылка]

9. Сделайте апдейт до самой новой версии вашей CMS.

Подводя итоги, стоит отметить, что взлом легче предотвратить, нежели потом восстанавливать сайт с нуля. Безопасность вашего сайта, это большая ответственность, которая по плечу только профессионалам. Не стоит доверять сайт в первые попавшиеся руки, однако и пренебрегать безопасностью тоже не стоит.

Не стоит доверять сайт в первые попавшиеся руки, однако и пренебрегать безопасностью тоже не стоит.

Источник: strust.ru

Что делать, если сайт взломали

Взломанный сайт — самое худшее, что может случиться с владельцем сайта.

В этой статье вы узнаете, как проверить, был ли сайт взломан, и если был, то как его восстановить.

Пошаговая инструкция.

Содержание:

- Выясните, был ли сайт действительно взломан

- Сделайте бэкап

- Просканируйте компьютер

- Обратитесь к профессионалам

- Поговорите с техподдержкой хостинга

- Восстановите сайт из бэкапа

Как восстановить Вордпресс сайт, если есть доступ к админке

- Смените пароли

- Просканируйте сайт

- Замените взломанные файлы оригинальными

- Проверьте пользователей сайта

- Замените ключи и соли

- Замените пароли еще раз

- Укрепите безопасность сайта

- Как вернуть недостающий контент

Как восстановить Вордпресс сайт, если нет доступа к админке

- Сбросьте пароль администратора в phpMyAdmin

- Найдите взломанные файлы

- Замените взломанные файлы

- Просканируйте сайт еще раз

- Последние действия

Заключение

1.

Выясните, был ли сайт действительно взломан

Выясните, был ли сайт действительно взломан

Все, что подключено к интернету, можно взломать, в том числе и Вордпресс. Чтобы не принять необычное поведение сайта за взлом, проверьте, что вы видите один или несколько из этих признаков:

Если вы видите один или несколько из этих признаков и просканировали сайт в Sucuri Site Check, Virus Total и 2ip, которые что-то нашли, значит, ваш сайт действительно взломан.

Читайте далее подробную инструкцию по лечению Вордпресс сайта.

2. Сделайте бэкап

Может показаться странным делать бэкап взломанного сайта, но это нужно сделать. В нем содержится вся информация сайта, не только взломанные файлы.

Кроме этого, хостинг может удалить ваш сайт. Если хостинг заблокирует или удалит ваш сайт, у вас останется копия.

Сделайте бэкап и пометьте его как взломанный.

3. Просканируйте компьютер

В некоторых случаях хакеры попадают на сайт через компьютер пользователя. Если хакер взломал ваш компьютер, он мог пойти дальше и взломать сайт (например, через кейлоггер).

Установите антивирус / файрвол или проверьте компьютер на вирусы и установите все последние обновления ОС. Даже если хакер взломал ваш сайт не через ваш компьютер, сделайте скан, чтобы повторно не заразить сайт после восстановления.

4. Обратитесь к профессионалам

Если вы думаете, что не справитесь самостоятельно, отправьте зараженные файлы профессионалам, например, Virusdie. Они берут небольшую плату за анализ и очистку каждого файла, который сканеры пометили как «Неизлечимый».

Хакеры довольно умные люди, и могут оставить какие-то закладки, чтобы попасть на сайт еще раз после восстановления. Возможно, обращение к профессионалам удалит все закладки и сэкономит время.

Если вы хотите все сделать самостоятельно, читайте дальше.

5. Поговорите с техподдержкой хостинга

Хороший хостинг подготовлен к таким ситуациям и может помочь вылечить сайт. Когда хостинг определяет, что сайт взломан, специалисты техподдержки могут помочь его восстановить.

Хостингу может быть интересно, что случилось с вашим сайтом, потому что это может затронуть другие сайты, которые находятся на этом сервере, и может относиться к общей безопасности хостинга.

Если они не могут помочь, они могут дать направление поиска для восстановления сайта.

6. Восстановите сайт из бэкапа

У вас должен быть настроен бэкап, поэтому попробуйте восстановить сайт из более ранних версий.

Проблема может быть в том, что после последнего бэкапа вы добавляли какую-то информацию на сайт, которая потеряется при восстановлении. Если после восстановления вы теряете слишком много, можно попробовать вылечить сайт вручную.

Как восстановить Вордпресс сайт, если есть доступ к админке

1. Смените пароли

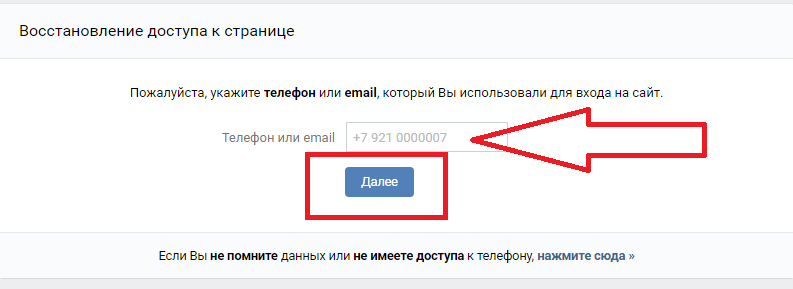

Смените пароли всех администраторов. Еще лучше сменить все пароли, — пароли хостинга, FTP, базы данных и е-мейл.

Пароли администраторов можно изменить в меню Пользователи. Создайте новые пароли и отправьте их по почте администраторам.

Смените пароли как минимум всех администраторов сайта, в одном из следующих шагов вы будете менять пароли еще раз.

2. Просканируйте сайт

В этом шаге вы найдете место взлома. Чтобы уменьшить количество сканируемых файлов, удалите папку с плагинами и неиспользуемые темы в папке с темами. Оставьте только текущую тему и родительскую, если есть. В этих папках хакеры часто оставляют бэкдоры.

Установите один из этих плагинов или по очереди:

Если вы не хотите использовать плагины, используйте эти интернет-сканеры.

Проверьте статус сайта на Странице диагностики Гугл. Введите ваш адрес и посмотрите результаты.

3. Замените взломанные файлы оригинальными

Если вы нашли взломанные файлы, удалите их или замените оригинальными.

Вы можете заменить файлы Вордпресс оригинальными файлами. Самый простой способ это сделать — переустановить Вордпресс в админке. Консоль — Обновления.

То же самое вы можете сделать с плагинами и темами. Если вы делали изменения в functions.php, и не пользовались дочерней темой, переустановка темы удалит ваши изменения.

Если вы делали изменения в functions.php, и не пользовались дочерней темой, переустановка темы удалит ваши изменения.

Если вы нашли файлы, которые не добавляли, и которые не относятся к файлам Вордпресс, удалите их.

4. Проверьте пользователей сайта

Зайдите в меню Пользователи и проверьте пользователей сайта. Если вы видите что-то странное, например, пользователя с правами администратора, которого вы не знаете, удалите этого пользователя.

5. Замените ключи и соли

Это секретные ключи, которые используются для шифрования информации в cookies.

Если хакер получил или подобрал логин и пароль к вашему сайту, он все еще может быть залогинен. Создайте новые ключи в генераторе ключей Вордпресс и замените старые ключи в файле wp-config.php. Это разлогинит всех пользователей, и сделает их кукис недействительными.

6. Замените пароли еще раз

Вы уже меняли пароли в начале статьи, замените их еще раз.

- Пароль администратора

- Логин и пароль к хостингу

- Логин и пароль к FTP

- Пароль к базе данных

- Е-мейл адрес админа

7.

Укрепите безопасность сайта

Укрепите безопасность сайта

Последний шаг — настройте защиту сайта, чтобы не допустить повторного взлома.

8. Как вернуть недостающий контент

После восстановления сайта на нем может не хватать какого-то контента, который был на момент взлома, например, статьи, страницы, товары, медиа, настройки темы и так далее.

Если вы пользуетесь встроенным Экспортом в меню Инструменты, то восстановите контент с помощью Импорта.

В настройках многих тем есть функция Экспорта / Импорта настроек.

В базе данных сохраненного после взлома бэкапа можно найти страницы, статьи, товары и другой контент.

Если у вас есть RSS фид, вы можете найти опубликованные статьи в нем.

Как восстановить Вордпресс сайт, если нет доступа к админке

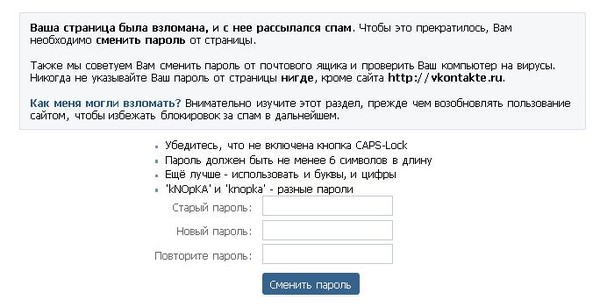

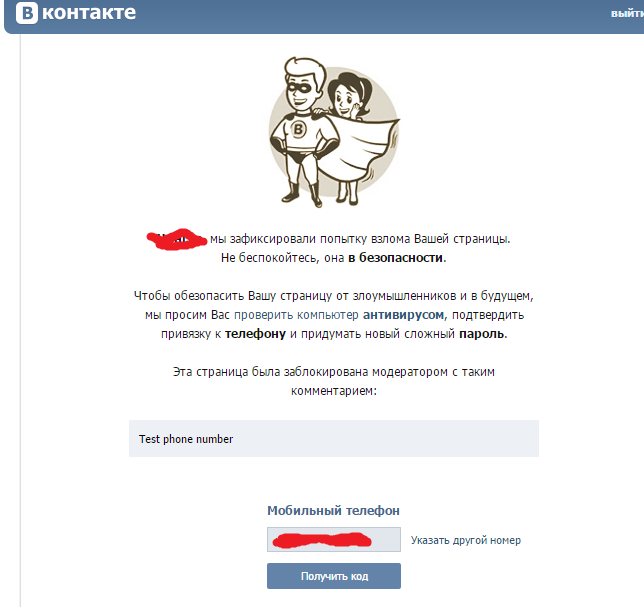

1. Сбросьте пароль администратора в phpMyAdmin

Если вы не можете войти в консоль Вордпресс, то скорее всего хакеры сменили пароль вашего аккаунта администратора. В этом случае вы можете изменить пароль администратора на новый в базе данных.

В этом случае вы можете изменить пароль администратора на новый в базе данных.

Еще один способ — изменить е-мейл администратора, вернуться на страницу авторизации (по умолчанию /wp-login.php) и запросить новый пароль через функцию Забыли пароль? Этот способ работает только если у вас есть доступ к странице авторизации.

Кроме редактирования базы данных, есть еще несколько способов зайти в админку с помощью скриптов, которые нужно добавить в файл functions.php или в папку /mu-plugins/:

2. Найдите взломанные файлы

Даже если вы не можете зайти в консоль Вордпресс, процесс восстановления сайта такой же, как в предыдущей части. Вам нужно найти инфицированные файлы и заменить их чистыми версиями.

Чтобы найти поврежденные файлы, используйте эти сервисы:

- Unmask Parasites — довольно простой сервис для проверки сайта. Первый шаг, чтобы определить, был ли сайт взломан.

- Sucuri Site Check — хороший сервис для поиска заражений на сайте.

Показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков.

Показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков. - Norton Safe Web – сканер сайта от Norton.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение пары минут генерирует довольно детальный отчет.

- Malware Removal – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Scan My Server – сканирует сайт на вредоносный софт, SQL внедрения, XSS и так далее. Для использования требуется бесплатная регистрация. Довольно детальные отчеты приходят на е-мейл раз в неделю.

Все эти сканеры сканируют немного по-разному, поэтому используйте несколько или все, чтобы ничего не пропустить.

Полезную информацию вы можете найти в Консоли Вебмастера Гугл, Яндекс, Бинг и других, где зарегистрирован ваш сайт. Еще один источник информации — логи событий на сервере.

3. Замените взломанные файлы

После того, как вы нашли инфицированные файлы, замените их чистыми или удалите. Для этого вам понадобится доступ к файлам по FTP или через хостинг.

В зависимости от того, что вы нашли, вы можете удалить файл целиком или только ту часть, которую добавил хакер.

- Вы нашли вредоносный код в файле Вордпресс, темы или плагина — удалите весь файл, и замените на оригинальный с официальной страницы.

- Вы нашли вредоносный код в файле, который вы или кто-то создал вручную — удалите вредоносный код и сохраните файл.

- Если вы нашли файл бэкдора, в котором находится только вредоносный скрипт — удалите весь файл.

- Если ничего не помогло — обратитесь к профессионалам в Virusdie.

4. Просканируйте сайт еще раз

После удаления вредоносных файлов просканируйте сайт еще раз, чтобы убедиться, что сайт полностью вылечен.

Поговорите с техподдержкой хостинга, скажите, что сайт вылечен, возможно, они найдут что-то на своей стороне или на вашем сайте.

5. Последние действия

После лечения сайта пройдите те же шаги, что в предыдущем разделе

- Проверьте пользователей сайта

- Замените ключи и соли

- Замените пароли еще раз

- Укрепите безопасность сайта

Заключение

Это общий план, более подробную информацию читайте здесь:

Если вы все сделали правильно, сайт должен опять заработать. Следите за безопасностью сайта, используйте плагины безопасности.

Надеюсь, статья была полезна. Оставляйте комментарии.

Что делать если взломали сайт

Если ваш сайт взломали, самое простое решение – обратиться к специалистам. Но если вы чувствуете в себе силы и у вас достаточно свободного времени можно восстановить работу сайта самостоятельно.

Ниже мы попытались максимально описать последовательность действий при взломе сайта.

Итак — “Путь настоящего ниндзя” или какие меры можно принять самостоятельно.

1. Сохраняйте спокойствие

2. Проверьте свой компьютер и компьютеры людей работающих с сайтом

3. Поменяйте пароли к сайту

4. Сделайте резервную копию

5. Свяжитесь с хостинговой компанией

6. “Простой вариант”

7. Проверка файлов на содержание вредоносного кода

8. Сделайте резервную копию

9. Обновляемся

10. Опять меняем пароли

11. Установите защиту вашего сайта

Некоторые рекомендации

1. Сохраняйте спокойствие.

Вам необходимо сохранять спокойствие, чтобы не наделать ошибок и исправить последствия взлома. Ваш сайт уже взломали. Смиритесь. Необходимо починить сайт и предотвратить взлом в дальнейшем.

Мы серьезно. Глубоко вздохните и приступайте к работе.

2. Проверьте свой компьютер и компьютеры людей работающих с сайтом.

Часто причиной взлома являются троянские программы на вашем компьютере ворующие пароли от FTP/WEB/SSH доступа от вашего сайта.

Установите антивирус на компьютер. Скачайте последние обновления и проведите ПОЛНУЮ проверку вашей системы.

Если у вас нет антивируса, можно воспользоваться любой бесплатной версией (к примеру, DrWeb CureIt).

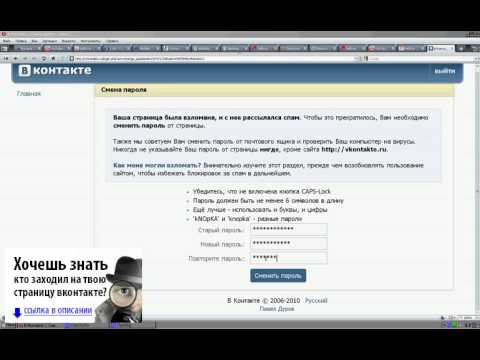

3. Поменяйте пароли к сайту.

Необходимо поменять все пароли доступа к сайту. Хостинг, FTP, SSH, База данных – абсолютно все. Выбирайте сложные пароли. Избегайте паролей типа: 12345, qwery, 01011980. Лучше если ваши пароли будут содержать прописные, заглавные буквы и цифры.

Запишите их. Не давайте никому без необходимости.

4. Сделайте резервную копию.

Если база данных и файлы сайта все еще на месте, сохраните их. Они вам могут понадобится для: выяснения причин, поиска зараженных и поврежденных файлов или в случае неудачной попытки восстановить работу сайта.

Пометьте копию как “Копия взломанного сайта”.

5. Свяжитесь с хостинговой компанией.

Обычно хостинг компании сами делают резервные копии сайтов клиентов. Не стоит сильно надеяться, но в вашем случае все меры хороши. Попытка не пытка.

Попытка не пытка.

Спросите у них за какие даты у них есть копии вашего сайта и если у них есть датой МЕНЬШЕ даты взлома, попросите восстановить.

Если сайт восстановил работу, принимайте наши поздравления, вы отделались легким испугом. Но работа еще не закончена переходите сразу к пункту 8.

6. “Простой вариант”.

Если вы знаете какая версия CMS, плагинов, модулей и тем использовалась у вас на сайте можно сделать следующее:

- Удалите все файлы из директории вашего сайта. Вы ведь сделали резервную копию?

- Возьмите дистрибутив вашей CMS и запишите в директорию сайта. Скачать дистрибутив обязательно с официального сайта разработчиков.

- Восстановите конфигурационные файлы из резервной копии.

Для WordPress это файл wp-settings.php

Для Joomla это файл configuration.php

А так же файл .htaccess - Проверьте файл .htaccess на предмет взлома. Часто этот файл используют хакеры для перенаправления заходов с поисковых систем или мобильных устройств на другие сайты.

Проверки “дописки” в начале и конце файла на наличие redirect’ов на неизвестные вам сайты.

Проверки “дописки” в начале и конце файла на наличие redirect’ов на неизвестные вам сайты.

Проверьте открывается ли сайт. Если открывается, примите поздравления. Теперь можно зайти в “админку” и установить недостающие плагины и модули необходимые для нормальной работы сайта. Но работа еще не закончена переходите сразу к пункту 8.

7. Проверка файлов на содержание вредоносного кода.

Теперь начинается основная часть работы. Вам предстоит найти и удалить весь вредоносный код.

Вы можете воспользоваться нашими услугами или сделать это самостоятельно, но это может занять ДЛИТЕЛЬНОЕ время.

Основная проблема в том, что для этой работы не подойдут обычнее антивирусы. Принцип их работы максимально обеспечить безопасность посетителя вашего сайта. Поэтому зараженный файл они просто “бьют” на этапе загрузки страницы.

Вам же необходимо найти “врезки” вредоносного кода. Аккуратно, как хирург, вырезать вставленный хакером код, сохранив при этом функциональность скриптов.

Быстрее проверить наличие кода в резервной копии, которую вы создали. А уже обнаружив поврежденные файлы исправить их непосредственно на хостинге.

Для поиска кода можно воспользоваться программой aibolit. Но она вам только подскажет подозрительные участки кода ничего сама не исправив. Решать вредоносный код или нормальный придется вам.

Если текст на этой картинке для вас непонятен, даже не пытайтесь сделать это сами.

Troj/JSRedir-LH

Заказать удаление вирусов с сайта и защиту от взлома вы можете у нас, заполнив форму заявки справа на этой странице.

8. Сделайте резервную копию.

Не надейтесь на хостинг. В нужный момент резервной копии может не оказаться.

Перед дальнейшей действиями необходимо сделать резервную копию файлов и базы данных.

Назовите копию “Рабочий сайт”.

9. Обновляемся.

Теперь когда ваш сайт восстановлен необходимо обновить все используемое программное обеспечение. Саму систему управления, темы, плагины, модули – все по максимуму.

Дело в том, что система управления сайтом это такое же программное обеспечение как и Windows на вашем компьютере.

Рано или поздно в программном обеспечении находят уязвимости, которые используются хакерами для распространения вирусов и подобной гадости.

Выполнить обновление можно через “админку” сайта предварительно прочитав инструкцию по установке на сайте производителя.

В случае неудачи у вас же есть резервная копия?

Запомните, что за обновлениями надо постоянно следить.

10. Опять меняем пароли.

Вам необходимо поменять пароли после того как ваш сайт очищен. Так что если вы поменяли пароли при обнаружении взлома, поменяйте еще раз.

11. Установите защиту вашего сайта.

Мы предлагаем установить защиту от взлома на Ваш сайт. Это не дорогая услуга позволит вам забыть о проблемах взломов и заниматься бизнесом.

Просто заполните заявку на сайте и мы с вами свяжемся.

Некоторые рекомендации:

- Устанавливайте программное обеспечение для вашего сайта только с официальных сайтов.

- Следите за обновлениями используемого программного обеспечения.

- Не раздавайте пароли доступа к сайту без необходимости.

Что делать, если сайт взломали

Что будет с сайтом

Что делать

- Не паниковать!

- Проверить всё на вирусы

- Спарсить сайт

- Поставьте заглушку

- Свяжитесь с хостингом

- Смените все пароли

- Сделайте бэкап сайта

- Обновляем CMS

Как минимизировать риски

К слову о CMS

Многие владельцы сайтов встречались с такой печальной участью, когда сайт, который они «растили», в один НЕ прекрасный момент взламывают и творят там всякие бесчинства.

В данной ситуации мотивы взлома не столь важны. Главное знать, что именно было сделано.

А сделано могло быть всё что угодно: начиная от кражи личных данных пользователей, базы данных, установки вредоносного кода, установки редиректов или ссылок на чужие ресурсы, захвата логинов и паролей администраторов сайта с последующим контролем над сайтом и т. д. до бесконечности.

д. до бесконечности.

Также важно знать, что сайт могут взломать не напрямую, а взломав, например, сервер.

Отойдём от лирического отступления и посмотрим, что будет с сайтом, который взломали, с точки зрения SEO, что делать и как себя защитить хотя бы от банальных ошибок.

Что будет с сайтом

Можно сказать, что ничего хорошего с ним не будет, как бы очевидно это ни было.

Но чтобы предметно ответить на этот вопрос, нужно понимать, что было сделано на сайте в момент взлома:

- Если вам подсунули вредоносный код, то в вебмастере будет висеть оповещение, а на выдаче у сайта будет пометка о том, что он опасен.

- Если поставили редиректы, то вы потеряете свой трафик.

- Могут разместить кучу ссылок на страницы сайта, за что поисковые системы наградят вас фильтром за seo-ссылки.

- Также могут заменить контент на сайте, и если вам повезёт, то просто напишут слово из трёх букв. Очевидно – просядут позиции. Надеяться на то, что ребятки решили помочь и оптимизировать ваш контент, не стоит.

- Полностью продублировать какой-то другой сайт (фишинг). За это вы получите бан. А сделать они это могут, так как, скорее всего, вы в топе, и пока поисковые системы поймут, что пошло что-то не так, на сайт уже перейдёт какое-то число посетителей (но это теоретически).

- Также могут из вашего сайта дорвей сделать, тогда тоже фильтр получите.

Так можно перечислять до бесконечности. Но в итоге выделяются 4 основные проблемы:

- Наложение фильтра.

- Потеря трафика при настройке редиректа.

- Удаление сайта.

- Недоступность сайта.

Что делать

Давайте разберёмся, что нужно делать, если вы оказались «победителем по жизни».

1. Не паниковать!

Итак, вы увидели, что ваш сайт взломали. Первое, что нужно сделать, это перестать паниковать. Хуже уже быть не может (кроме его полного удаления, конечно), и надо переходить к решению проблемы, а не рвать на себе волосы.

2. Проверить всё на вирусы

После того как вы выпили стакан водички и успокоились, следует перепроверить как свой компьютер, так и людей, у которых были доступы к сайту на вирусы.

Вполне возможно, что сайт был взломан через ваш компьютер, так как вы могли сохранять пароли в браузере, либо был установлен троян, который тихонько «нашёл» их на вашем компьютере. Проверить можно с помощью инструментов: AI-BOLIT, ClamAv, LMD или чего-то подобного. Ну и собственно, если при проверке что-то было обнаружено, то безжалостно это удаляем.

3. Спарсить сайт

Возьмите любой удобный для вас парсер и просканируйте с его помощью сайт. Сканировать нужно полностью, а в настройках дополнительно указывать сканирование исходящих ссылок. Так вы сможете посмотреть, «подпихнули» ли вам какие-то новые страницы либо добавили ссылки на сторонние сайты. При обнаружении оных стоит их удалить. Но важно понимать, что это только первая часть, и злоумышленники могли сделать вещи посерьёзнее, которые парсер не видит.

4. Поставьте заглушку

Следующее, что нужно сделать пока идут работы по восстановлению сайта, настроить «заглушку» с 200 ответом. В заглушке напишите, что ведутся технические работы и сайт скоро будет доступен. /zahlushka.html [R=301]

/zahlushka.html [R=301]

5. Свяжитесь с хостингом

Обратитесь к хостингу, узнайте, может быть ещё кому-то так «повезло», и что они могут посоветовать или сделать в этой ситуации. Возможно, вы не один такой везунчик, и взломали сервер, тогда можно хотя бы узнать, когда всё будет восстановлено.

6. Смените все пароли

Также в обязательном порядке меняете все доступы как к сайту, так и к хостингу.

Меняем все пароли:

- От хостинга.

- FTP.

- К админке сайта.

При смене паролей стоит понимать, что пароль «11111111» и тому подобные не самые лучшие, тут нужно покреативить.

Используйте не менее 7–8 символов. В пароле должны сочетаться как буквы (заглавные и строчные), так и цифры, если можно, то и символы туда впихнуть будет нелишним.

И вот ещё парочка рекомендаций:

- Почаще меняйте пароли (раз в полгода).

- Не используйте один и тот же пароль для всего. Не стоит облегчать работу злым дядечкам.

- Также не стоит сохранять пароль в браузере.

В случае если в админку вообще не получается зайти, то сразу делайте бэкап последней рабочей версии и потом меняйте пароли.

7. Сделайте бэкап сайта

Если вам удалось зайти в админку, поменяйте все пароли и восстановите последний рабочий бекап до взлома сайта. Так вы сможете убрать все последствия взлома.

Если у вас по какой-то причине нет бекапа, тогда сочувствуем. Вам предстоит долго танцевать с бубном и надеяться, что веб-архив сделал свежие скрины вашего сайта.

8. Обновляем CMS

Финальным этапом рекомендуем обновить всё, что только можете:

- CMS;

- плагины;

- патчи;

- модули.

Всё, что не используется, удаляйте.

А если у вас стоят неофициальные модули и тому подобное, рекомендуем от них избавиться и взять официальную версию. Так как в пиратских довольно часто встречаются вирусы и уязвимости.

Как минимизировать риски

Теперь вкратце рассмотрим, что необходимо делать в базовом варианте для минимизации рисков быть взломанным.

- Постоянно обновляйте CMS, плагины и модули.

- Не стоит устанавливать «палёные» плагины и темы.

- Почаще меняйте пароли от сайта и хостинга (хотя бы раз в полгода), пароль стоит делать посложнее.

- Также для всех файлов и папок на хостинге установите режим «только для чтения».

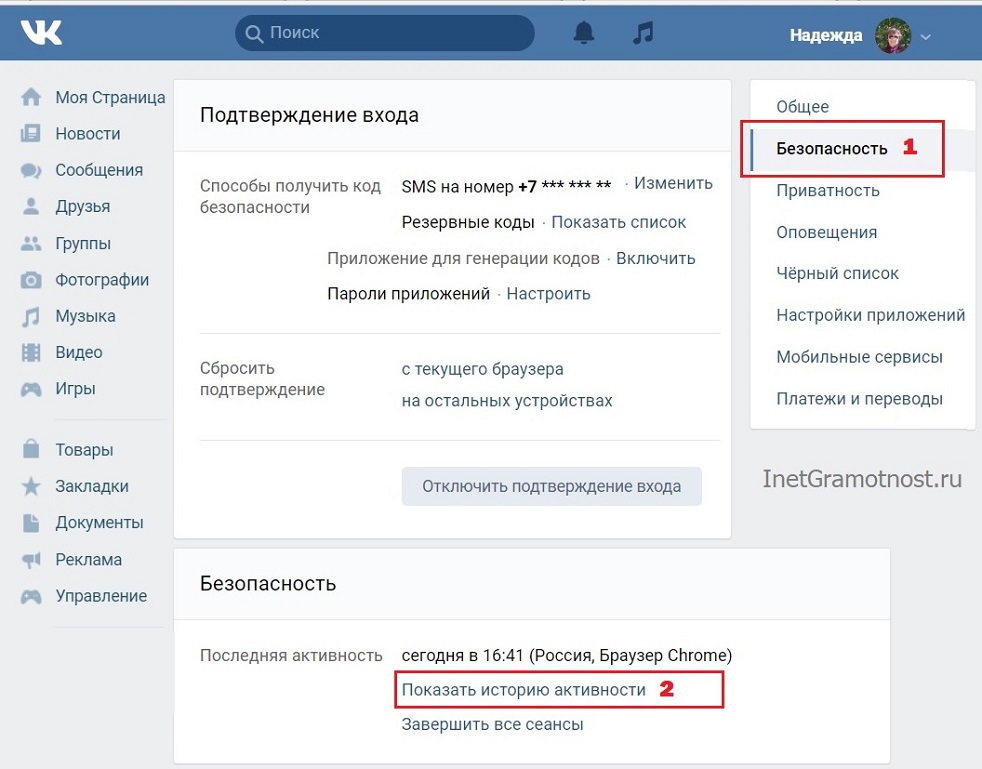

- Если есть возможность, поставьте дополнительный этап аутентификации, например, по ip или телефону.

- Почаще делайте бекап сайта (раз в месяц либо при каждом важном обновлении сайта).

- Отдельный совет для тех, у кого сайт на вордпрессе: переместите сайт на виртуальную машину. Так, в случае если его взломают, то «особо порядочные лица» не смогут пойти дальше в настройки сервера.

К слову, о CMS

Вместо заключения, скажем пару слов о CMS.

Самой ненадёжной считается WordPress из-за того, что хоть саму cms разработчики регулярно обновляют, но плагины и модули могут долго оставаться без обновления и злоумышленники этим часто пользуются, взламывая сайты через те же плагины.

Также есть мнение, что самый безопасный сайт — это сайт, написанный на чистом html. Это так, но не стоит забывать, что взломать сайт могут и через сервер или хостинг. Поэтому всегда нужно выбирать надёжные хостинги, пусть они будут и дороже, но это убережёт вас в дальнейшем.

Надеемся, что наших читателей пронесёт и их сайты не взломают.

Подписаться на рассылку

Еще по теме:

Виктор К.

SEO-аналитик

Раньше занимался программированием. Как-то наткнулся на статью об оптимизации сайтов. Она меня заинтересовала, я начал больше читать о SEO и настолько втянулся, что стал специалистом в этой сфере.

Сейчас занимаюсь продвижением коммерческих сайтов.

Девиз: Чтобы достичь цели, нужно, прежде всего, к ней идти.

Оцените мою статью:

Есть вопросы?

Задайте их прямо сейчас, и мы ответим в течение 8 рабочих часов.

Взломали сайт, что делать?

Для начала, пару слов о том, зачем хакеры вообще взламывают сайты. Основная причина взлома сайта это заработок. Прибыль осуществляется за счет рассылки спама, размещения на сайте кодов бирж купли/продажи ссылок. Часто бывает, что после взлома сайта, хакер просит деньги, взамен на которые, он укажет на уязвимости вашего сайта. Если ваш сайт взломали, вы сразу зададитесь вопросом, что делать? Итак, попробуем разобраться в столь неприятной проблеме…

Что делать, если сайт взломали

Как только вы обнаружите, что ваш сайт взломали, делать нужно следующее:

- Проверить компьютер на наличие вредоносных программ, поскольку с помощью вирусов обычно похищаются пароли, что хранятся в браузере и ftp клиенте, и таким образом, взламывается сайт. То есть при обнаружении вируса вам необходимо в срочном порядке очистить от него компьютер.

- Связаться с хостингом и передать ему сообщение о совершенном взломе. Скажите оператору техподдержки, что ваш сайт взломали, в ближайшее время служба поддержки должна проверить сайт на вирусы и отправить вам список зараженных файлов, журналы доступа к сайту (access_log). Обычно, список зараженных файлов далеко не полный — антивирусные сканеры, которые используются хостингом, при проверке сайта не реагируют на много вредоносных вставок, по этому для проверки сайта нужно использовать специальные программы.

- В срочном порядке изменить пароли доступов к сайту. Пароли должны содержать буквы, цифры, и специальные знаки.

- Обратиться к специалистам по безопасности. Если вы сами не можете разобраться с причиной взлома, и определить через какую уязвимость взломали сайт, нужно обратиться к специалистам, которые закроют уязвимость и установят защиту от взлома.

Что делать, чтобы сайт не взломали в будущем

Чтобы обезопасить себя от взлома сайта в дальнейшем, вам необходимо следовать определенным рекомендациям:

- использовать длинные комбинированные пароли от сайта, взломать которые не так легко, как те, что состоят из нескольких букв или цифр.

- обновлять пароль примерно каждые три месяца.

- не пользоваться бесплатными хостингами, поскольку они легко поддаются взлому;

- загрузить мощный и проверенный антивирус, который необходимо регулярно обновлять.

- не хранить пароль от сайта на компьютерах, к которым имеют доступ посторонние люди, даже ваши родственники и друзья.

- следить за обновления и вовремя обновлять cms, плагины, компоненты и шаблоны, которые используются на сайте.

- устанавливать на сайт дополнения только с проверенных источников и официальных сайтов.

- Преждевременно позаботиться о защите админ панели и сайта в целом.

Чтобы вам не пришлось лихорадочно думать, что же делать, если вы вдруг узнаете, что взломали ваш сайт, лучше побеспокоиться о защите от взлома заранее, ведь при взломе сайта вы можете сильно пострадать.

Если же вы где-то допустили оплошность и не смогли проследить за проникновением вируса на сайт, то сотрудники нашей компании «Вирус Детект» помогут вам решить эту проблему путем проведения диагностики компьютера и устранения всех существующих в нем неполадок.

Добавить комментарий

Сайт взломан. Кто виноват и что делать?

9 Апреля 2014

Сайт взломан. Кто виноват и что делать?

Ежедневно взламывают тысячи сайтов. Редко когда владелец грамотно оценивает риски и осознанно относится к проблеме безопасности своего сайта. Обычно до момента взлома сайт считается неуязвимым, а у владельца остается 100% уверенность, что беда обойдет его стороной.

Сегодня мы поговорим о том, что делать, если сайт взломали или на сайте появился вирус (последнее всегда является следствием взлома). А также поделимся простыми и эффективными советам по минимизации рисков взлома.

Взлом сайта могут обнаружить по прямым или косвенным признакам как владелец сайта, так и посетители или хостинг-провайдер. Часто при взломе сайта владелец начинает обвинять хостинг в некачественном администрировании сервера или недостаточной защите аккаунта. Не нужно спешить искать крайних, так как практика показывает, что подавляющее большинство взломов происходит как раз по вине владельца сайта, который не следовал элементарным правилам безопасной работы в сети. Более того, в случае проблем с сайтом правильная организация взаимодействия с хостингом поможет владельцу оперативно решить проблему и избежать повторного взлома, так как хостер заинтересован в бесперебойной работе доверенного ему сайта и его безопасности.

Итак, если ваш сайт взломали, незамедлительно выполните следующие действия:

1. Соберите информацию о взломе, чтобы провести анализ и разобраться, как именно это произошло:

- запросите в тех поддержке хостинга журналы (логи) веб-сервера за весь доступный временной интервал (существуют два вида логов: access_log и error_log),

- запросите в тех поддержке хостинга журнал (лог) ftp-сервера,

- опишите проблему с сайтом, чтобы зафиксировать дату и, желательно, время. Также зафиксируйте все найденные сбои в работе (такие как замена главной страницы; спам-ссылки и страницы, на которых они появились; мобильный редирект; срабатывание десктопного антивируса или антивируса поисковой системы).

На основе собранной информации вы можете самостоятельно определить способ взлома. Например, по дате изменений файла .htaccess и анализу ftp лога можно понять, что взлом сайта произошел по ftp. Это значит, что у вас украли пароль от ftp. Если самостоятельно провести анализ и диагностику вы не можете, обратитесь к специалистам по лечению и защите сайтов.

2. Проверьте все рабочие компьютеры, с которых выполнялось подключение к сайту, коммерческим антивирусом с обновляемыми базами.3. Смените пароль от хостинга, от ftp и от административной панели сайта. Пароли должны быть сложными, содержать заглавные, маленькие буквы и цифры, а также быть длинными (не менее 7 символов).

4. Если сайт перестал работать, восстановите его, используя резервную копию.

После того как работа сайта восстановлена важно выполнить ряд действий для защиты сайта от взлома:

1. Выполните сканирование сайта на наличие хакерских скриптов бесплатными сканерами (AI-BOLIT, ClamAv, LMD). Удалите найденные вредоносные скрипты.

2. Обновите версию cms до последней доступной на сайте официального разработчика. Если выходили обновления и патчи для модулей и плагинов cms, их также необходимо установить.

3. Установите защиту на сайт:

- установите плагины мониторинга сайта и контроля за изменениями файлов,

- закройте доступ в админ-панель сайта дополнительным паролем или авторизацией по ip адресу,

- сделайте все системные файлы и папки, которые не изменяются, ”только для чтения”,

- отключите ненужные php функции в файле php.ini,

- запретите вызов php скриптов в папках загрузки файлов, кэш- и временных папках.

Данные меры сделают невозможным эксплуатацию уязвимостей скриптов и существенно повысят уровень безопасности вашего сайта.

Если самостоятельно выполнить данные действия вы затрудняетесь, обратитесь к специалистам по лечению и защите сайтов.

Важно отметить, что выполнение перечисленных действий не защитит сайт от взлома на 100%, так как всегда остается “человеческий фактор” в лице администраторов сайта, контент-менеджеров, seo-специалистов и веб-разработчиков, которым для выполнения определенных работ предоставляется доступ к сайту или хостингу. Вам, как владельцу сайта, нужно грамотно организовать взаимодействие с этими специалистами, чтобы минимизировать риски взлома и заражения сайта:

1. Разграничьте и ограничьте административный доступ к сайту. У каждого специалиста должен быть свой аккаунт с необходимым минимальным набором привилегий. Действия администраторов должны логироваться (записываться в журнал действий). То же касается и доступов по ftp/ssh к хостингу.

2. Установите сложные пароли и регулярно меняйте их для администраторов сайта и хостинга.

3. Используйте безопасное подключение к сайту (sftp вместо ftp)

4. Все специалисты, которые работают с сайтом, должны гарантировать отсутствие вирусов на своих рабочих компьютерах и использовать антивирусные решения с регулярно обновляемыми базами при работе в сети.

Помните, что вопрос безопасности сайта требует постоянного внимания, а защита сайта не бывает удобной, так как приходится постоянно искать баланс между способами эффективной защиты сайта и удобством его администрирования. Но даже простое следование описанным выше рекомендациям значительно снижает риск взлома и заражения сайта.

Материал подготовлен специалистами компании «Ревизиум», которую мы часто рекомендуем нашим Клиентам при возникновении проблем. Об услугах компании вы можете узнать на их сайте, а в комментариях задать им ваши вопросы.

Что делать, если взломали сайт? » ProtectMaster

Наверное, каждый веб-мастер слышал о том, что сайты взламывают. А кто-то даже сталкивался с этой распространенной проблемой. Если вы владелец собственного ресурса, эта статья будет полезна для вас. О том, как восстановить доступ к своему сайту, что предпринять во избежание таких ситуаций в дальнейшем, и куда обратиться, мы рассмотрим ниже.

Для чего взламывают сайты?

Обычно сайты взламывают школьники, которые хотят проверить свои силы в области «хакерского искусства», побаловаться, либо самоутвердиться за счет пакости другому. Серьезной причины для взлома чужого ресурса у них обычно нет.

Если ваш ресурс популярен, неплохо продвинут в поисковых системах и приносит хорошую прибыль, взломать его могут конкуренты. Все хотят быть в топе и занять свое «место под солнцем». Поэтому, особо хитрые и злостные веб-мастера идут на крайние меры.

Ну и третья, самая редко встречающаяся проблема, но очень прибільная, это получение доступа к сайту, для того, чтобы изменить содержимое контента, либо «залить» на ресурс вредоносную программу, которая будет загружаться на компьютер пользователя, при его переходе на сайт.Иногда, взломщики ставят свои внешние ссылки, служащие для передачи трафика на их ресурсы.

Итак, с этим разобрались. Теперь рассмотрим, что делать в ситуации, когда вы подверглись взлому.

Руководство к действию

Пытаясь зайти на сайт, вы обнаруживаете, что не подходит пароль:

- Для начала проверьте компьютер на наличие вредоносных программ. На ваш ресурс при взломе могли поместить «троян», а значит их первая жертва — владелец сайта. Ну, или вирус на компьютере был давно, а «крякеры» украли пароль от сайта, посредством хищения его из браузера.

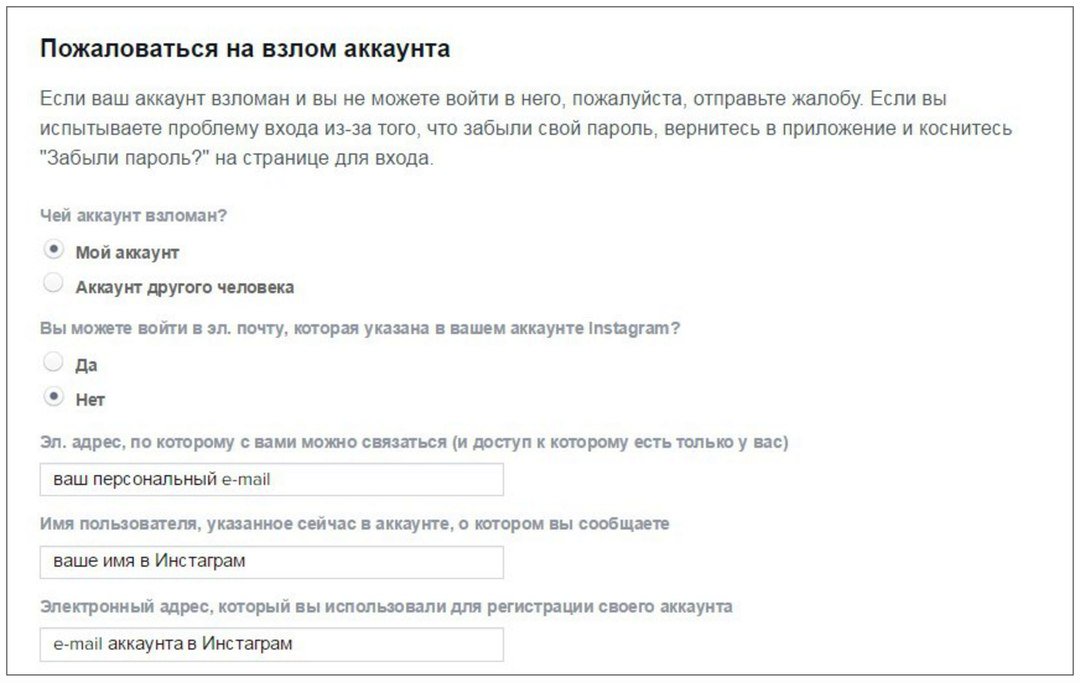

- Необходимо связаться с вашим хостинг-провайдером и сказать, что вас взломали. Тех.поддержка даст полезные советы. Она отправит вам журнал веб-сервера за все время и лог ftp-сервера.

- Зафиксируйте дату и время, когда произошел взлом, а также все сбои, которые появились при взломе (спам, замена контента, главной страницы и т.д.).

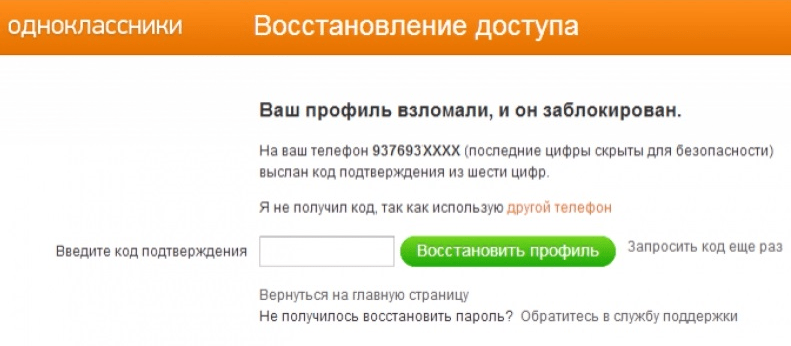

- При возможности, следует войти в свою «админку» и восстановить пароль. Если вход в нее вам недоступен, восстановите доступ к ресурсу с помощью резервных копий сайта. Войдя на ресурс таким образом, меняйте пароль.

- Если обладаете необходимыми навыками, то сами можете определить способ взлома. Например, чтобы понять, как произошел взлом сайта, узнайте дату изменения файла .htaccess и проанализируйте ftp лог.

Как предотвратить взломы?

Несколько профилактических мер, которые предотвратят вас от взлома:

- Подбирайте сложные пароли для входа на свой хостинг-аккаунт и админку сайта. Никаких имен родственников и дат рождения быть не должно. Желательно, чтобы в пароле присутствовали цифры, заглавные и прописные буквы. Многие веб-мастера жаловались, что их взломали, в то время как они ставили пароль 0000 или 8888.

- Каждые несколько месяцев меняйте свой пароль.

- Изредка сканируйте сайт специальными программами (LMD, Ай-Болит) на наличие вредоносных скриптов. Программы бесплатны и доступны для скачивания на официальных сайтах.

- Периодически скачивайте обновления для CMS и плагинов (если ваш движок, это WordPress или Joomla).

- Поставьте в папках, которые не изменяются, режим «только для чтения».

- Уберите вызов php скриптов в папках загрузки и кэше.

- Сохранить пароль в браузере, это, конечно, удобно, но небезопасно. Вводите пароль вручную каждый раз, как заходите на сайт.

- Придумайте разный пароль от админки, хостинга и почты. Ведь взломав что-то одно, злоумышленник получит доступ к остальным вашим данным.

- Не заливайте свой ресурс на бесплатный хостинг. Взломать сайты на них очень легко.

- Вовремя обновляйте свой антивирус. Это предотвратит вас от вредоносных программ, ворующих информацию из браузера.

Необходимо найти баланс между защитой сайта и удобством его администрирования, поэтому вопрос безопасности для многих веб-мастеров не очень удобен. Но помните, взломать ресурс не так сложно, как кажется, поэтому осложните злоумышленникам жизнь и примите вышеперечисленные меры.

Если затрудняетесь самостоятельно совершить действия по безопасности своего ресурса, обратитесь к услугам команды ProtectMaster, которая оперативно поможет восстановить доступ к сайту, минимизировать потери от его недоступности и найти злоумышленника.

Поделиться или сохранить:

5 важных шагов, которые необходимо предпринять, если ваш веб-сайт был взломан — Katalyst Solutions

Согласно недавней статье в New York Times, эксперты по безопасности говорят, что в США есть два типа компаний: те, которые были взломаны , и те, которые не знают, что они были взломаны, . В прошлой публикации мы обсудили пять основных мер безопасности, которые помогут вам не стать очередным «низко висящим плодом» хакера. Но что, если вас уже взломали? Что вы делаете? Присоединяйтесь к нам, и мы рассмотрим способы узнать, были ли вы взломаны, как это происходит и какие шаги нужно предпринять, чтобы ваш сайт снова заработал.

Согласно недавней статье в New York Times, эксперты по безопасности говорят, что в США есть два типа компаний: те, которые были взломаны, и те, которые не знают, что они были взломаны . В прошлой публикации мы обсудили пять основных мер безопасности, которые помогут вам не стать очередным «низко висящим плодом» хакера. Но что, если вас уже взломали? Что вы делаете? Присоединяйтесь к нам, и мы рассмотрим способы узнать, были ли вы взломаны, как это происходит и какие шаги нужно предпринять, чтобы ваш сайт снова заработал.

Как узнать, что вас взломали?

Есть много способов узнать, что ваш сайт был взломан. Самый очевидный — это когда хакер просто испортил ваш сайт. Однажды утром вы просыпаетесь, открываете браузер и видите, что вашего веб-сайта больше нет. Она была заменена новой страницей с большой надписью «Взломано ______ (заполните поле)». Или, что еще хуже, вас перенаправляют на, хммм, назовем это «сомнительным» сайтом. Что ж, в таких случаях очевидно, что вас взломали.

Однако хакеры часто пытаются замести следы, чтобы не было очевидно, что сайт был взломан. Они действительно предпочли бы, чтобы вы об этом не знали, потому что они хотят использовать ваш сайт как можно дольше для выполнения своей грязной работы.

Вот несколько серьезных признаков того, что ваш сайт был взломан:

- Ваш сайт поврежден.

- Ваш веб-сайт выполняет перенаправление на «сомнительный» сайт, например, на сайт с порнографией или фармацевтическими препаратами.

- Google или Bing уведомляет вас о взломе вашего сайта.

- Ваш браузер Firefox или Chrome указывает на то, что ваш сайт может быть взломан.

- Вы замечаете странный трафик в своих веб-журналах, например, необъяснимые большие всплески трафика, особенно из других стран.

Как это происходит?

В прошлогоднем опросе, проведенном StopBadWare и Commtouch, 63% владельцев веб-сайтов указали, что не знают, как они были взломаны. Если ваш сайт был взломан, важно понять, как это произошло, чтобы предотвратить повторный взлом того же хакера.

Существует множество способов взлома веб-сайта. Вот несколько распространенных способов, которыми хакеры могут получить контроль над вашим сайтом:

- Угадаем пароль.

- Использование вредоносного ПО на вашем локальном компьютере для сбора ваших учетных данных.

- Обнаружение уязвимости безопасности в конкретном программном обеспечении, которое вы используете (особенно в устаревшем программном обеспечении).

- Взлом чужого сайта, который находится на том же общем сервере, который вы используете для своего сайта.

Примечание: взлом из-за чужого сайта на том же сервере — хороший повод избегать дешевых хостинг-провайдеров. У них не всегда лучшие методы обеспечения безопасности, и у вас часто есть «плохие соседи» на одном сервере.

Итак, вас взломали? Что теперь? 5 критических шагов

Взломать ваш сайт — большое дело, и очистить его может быть довольно сложно. Но вот общие шаги, которые вы и / или ваша служба поддержки должны предпринять, когда обнаружите, что вас взломали.

1. Сохраняйте спокойствие

Прежде всего, сохраняйте спокойствие. Вы можете поправиться.

2. Позвоните в службу поддержки

Если у вас нет необходимого технического опыта в штате, лучшим вариантом будет позвонить в службу поддержки. В идеале это должен быть человек, обладающий как сильными техническими знаниями, так и знакомый с вашим сайтом и его конфигурацией. Это может быть ваш веб-разработчик и / или ваш хостинг-провайдер.

Веб-дизайнерам, не имеющим опыта программирования и технической подготовки, может быть труднее оценить проблему и исправить ее.Опытные веб-разработчики (например, программисты) должны обладать необходимыми навыками для оценки и устранения проблемы.

Многие хостинг-провайдеры не будут выполнять саму работу по очистке вашего сайта. Но они могут оказать неоценимую помощь или могут иметь других клиентов, испытывающих ту же проблему.

3. Соберите информацию, которая понадобится вашей службе поддержки

Вам нужно будет собрать информацию для вашей команды. Вашему разработчику / команде потребуется доступ к:

- CMS Login : ваша система управления контентом с правами администратора / суперадминистратора

- Hosting Login : панель управления хостингом для доступа к базе данных и веб-журналам

- Ваши веб-журналы : журналы доступа и журналы ошибок.Убедитесь, что ваша хостинговая компания предоставляет веб-журналы. Большинство веб-хостов это делают, но некоторые хостинговые компании не включают их по умолчанию или могут не предоставлять к ним доступ.

- Учетные данные для доступа к FTP / sFTP : они должны включать имя хоста, имя пользователя и пароль

- Резервные копии : любые резервные копии, которые могут быть у вас

Вам следует подумать о том, чтобы хранить эту информацию вместе в безопасном месте, к которому вы можете быстро получить доступ в случае возникновения необходимости.

4. Переведите свой сайт в автономный режим

Вам следует временно закрыть сайт, пока он оценивается и исправляется. Панель управления хостингом может иметь возможность временно отключить ваш сайт. Или вам может потребоваться защитить паролем основной каталог, в котором находится ваш веб-сайт, чтобы заблокировать доступ посетителей к вашему сайту, пока команда работает над его исправлением.

5. Сканируйте локальные компьютеры на наличие вирусов и вредоносных программ

Вам необходимо просканировать локальные компьютеры с помощью антивирусного программного обеспечения, чтобы убедиться, что они не заражены вредоносными программами, шпионским ПО, троянами и т. Д.Убедитесь, что ваше антивирусное программное обеспечение обновлено, прежде чем использовать его для сканирования вашего компьютера.

Процесс очистки

Надеемся, что к настоящему времени ваша группа поддержки будет полностью вовлечена в работу по диагностике того, как сайт был взломан, а затем по очистке и восстановлению вашего сайта. Вот пример того, что они будут делать:

- Смена паролей для входа на сайт, базы данных, ftp и т. Д.

- Создание бэкапа сайта и загрузка для проверки

- Изучение файлов журналов и других данных для определения того, как и когда сайт был взломан

- Изучение расширений программного обеспечения, используемых на сайте, и обеспечение их актуальности и отсутствия известных уязвимостей

- Проверка любого пользовательского программного кода (если применимо) на предмет очевидных недостатков безопасности

- Очистка сайта и возврат в онлайн.

Очень важно, если вообще возможно, понять, как сайт был взломан, чтобы его можно было как следует очистить. Я видел несколько веб-сайтов, которые неоднократно взламывались одним и тем же хакером, пока не были внесены соответствующие исправления.

Заключение

Взломать ваш сайт — совсем не весело. Но вы в состоянии оправиться от этого. Так что сохраняйте спокойствие и позвоните в нужную команду поддержки, чтобы исправить это и снова запустить. Хотя мы только что поверхностно рассмотрели процесс, необходимый для очистки сайта, наличие подходящей группы поддержки может иметь большое значение.

Мы можем помочь?

Конечно! Наши службы экстренной помощи могут помочь отремонтировать и восстановить ваш сайт после взлома. Свяжитесь с нами сегодня, чтобы узнать больше.

Дополнительные ресурсы

Что мне делать, если мой сайт взломали?

Сегодня мы обсудим не только, что делать, если ваш сайт был взломан, но также кратко объясним, почему кто-то захочет взломать ваш сайт и как ваш сайт (скорее всего) вообще был взломан.

1. Зачем кому-то взламывать мой сайт?

Прежде чем мы обсудим, как решить проблему взлома сайта WordPress, давайте обсудим, почему кто-то вообще захочет взломать ваш сайт, особенно если вы представляете малый бизнес или церковь.

- Это не только вы. (Скорее всего) никто не нацеливается на вас, и у них нет этого для вас. Сайты обычно массово взламывают фрилансеры, которым обычно платят из некоторого маркетингового бюджета за разоблачение или за кражу как можно большего количества информации.

- Компенсация. Например, предположим, что хакер использует бота, чтобы найти 100 000 веб-сайтов, использующих определенный плагин. Они будут использовать алгоритм, который отправляет миллионы атак в секунду. Если он / она зайдет на 5 сайтов и установит рекламу лекарственного средства, улучшающего эффективность, ему / ей будут платить соответственно. Хакер может даже не увидеть ваш сайт или узнать название вашей компании. Хакеры также взламывают ради кражи личных данных.

- Практика. Многие хакеры (обычно молодые) занимаются хакингом для практики.Веб-сайты WordPress, Jumla, SquareSpace и Wix (и это лишь некоторые из них) обычно являются сайтами с наименьшим уровнем безопасности. Начиная с малого и переходя к более сложным занятиям, каждый может стать великим в любом деле.

- Подробнее о «Почему взламывают веб-сайты» можно здесь.

2. Как взломали мой веб-сайт?

Существует множество способов взлома вашего веб-сайта. Ниже приведены наиболее распространенные способы взлома малого бизнеса и подавляющего большинства Интернета.

- Грубая сила. Как упоминалось выше, хакеры в первую очередь нацелены на массовые атаки с использованием автоматизации. Эта автоматизация в основном использует технику «грубой силы». Это означает, что хакер создал алгоритм, позволяющий угадывать как можно больше комбинаций имени пользователя и пароля каждую секунду.

- Ненадежный пароль / имя пользователя. Поскольку эти алгоритмы работают с вероятностью, чем чаще встречается ваше имя пользователя или пароль, тем больше вероятность взлома вашего веб-сайта. Например, «admin» или название вашей компании являются примерами слабых имен пользователей.

- Устаревшее программное обеспечение. Подумайте об этом так: вы строите дом, но никогда не ремонтируете двери, стены или крышу. Или вы покупаете машину, но никогда не меняете масло. В конце концов появляются дыры, и независимо от того, насколько сильны ваши замки, злоумышленники (люди, ржавчина, ошибки и т. Д.) Могут проникнуть внутрь. То же самое и с программным обеспечением. Обновления — это современный «ремонт» или «замена масла».

Ознакомьтесь с нашим сообщением «Ваш веб-сайт похож на автомобиль» для получения дополнительной информации. - Подробнее о «Как взламывают сайты» можно здесь.

3. Что мне делать, если мой веб-сайт был взломан?

- Двигайтесь быстро. Сейчас не время баловаться. Google не волнует, являетесь ли вы самой самоотверженной и благотворительной некоммерческой организацией в мире; если ваш сайт будет взломан, вы потеряете гораздо больше, чем просто деньги. Google отмечает сайты, которые были взломаны (вот как это выглядит), и это разрушает все ваши с трудом заработанные SEO. Не только это, но если бы вы увидели магазин, в котором были разбиты окна и из щелей вылетали жучки, вы бы зашли? Вы бы КОГДА-ЛИБО вернулись? Мы так не думали.

- Обратитесь к своему хозяину. Прежде всего, это не вина вашего хозяина. Ваш подрядчик может сказать вам, что у вас есть термиты, но это не его вина. Свяжитесь с нами и спросите их мнение — довольно часто у них есть очень эффективные способы решения этой проблемы.

- Вы попали в черный список? Проверьте Инструменты Google для веб-мастеров и убедитесь, что вы не попали в черный список. Если да, свяжитесь с их службой поддержки, чтобы попытаться удалить его как можно скорее.

4.Как предотвратить взлом своего сайта?

Теперь, когда вы понимаете, что произошло, и выяснили, как навести порядок, давайте обсудим, как предотвратить повторение этого кошмара.

- Используйте надежные имена пользователей и пароли. Оцените приложение 1Password — оно стоит несколько долларов, но оно запоминает каждое имя пользователя и пароль на каждом посещаемом вами сайте. Он разблокируется с помощью «мастер-пароля» и совместим со всеми вашими устройствами. НИКОГДА не используйте «admin», «wp-admin», «wordpress» или другие подобные имена пользователей.НИКОГДА не используйте «пароль» или что-либо, что может быть найдено на вашем сайте в качестве пароля, включая название вашей компании — независимо от того, насколько вы умны.

- Обновить. Программное обеспечение обновляется много раз, ежедневно. Авторизуйтесь и обновите. Думайте об этом как о еженедельной замене масла на сайте.

- Резервное копирование. Хосты делают ошибки, пароли могут быть взломаны, хакеры могут найти другой способ… Сделать резервную копию вашего сайта, чтобы в случае чего у вас была (недавняя) полная резервная копия, которую можно будет восстановить в любой момент.

- Блокировать вредоносные IP-адреса. Вы можете заметить, что вашу страницу администратора сотни (если не тысячи) раз в день посещают иностранные IP-адреса. Заблокируйте это!

5. В заключение…

Теперь, когда вы знаете, почему вас взломали, как это произошло, а также несколько рекомендаций, чтобы этого больше никогда не повторилось, не откладывайте!

Кажется, это слишком сложно для понимания? Может быть, у вас нет времени или навыков, чтобы предотвратить взломы в будущем?

Что делать, если на вашем сайте проблемы

Сайт WordPress взломан.Если такое случается с вами, возникает соблазн паниковать. В этом посте я помогу вам определить, был ли ваш сайт взломан, расскажу, как его очистить, и помогу сделать его более безопасным.

Наконец, я дам вам несколько советов, как предотвратить повторный взлом вашего сайта WordPress в будущем.

Готовы? Сделайте глубокий вдох, и приступим.

WordPress взломан: указывает на то, что ваш сайт WordPress находится под угрозой

Ваш сайт WordPress не работает должным образом.Но как узнать, что проблема возникла из-за взлома? Давайте посмотрим на некоторые признаки того, что ваш сайт был взломан:

- Вы не можете войти.

- Ваш сайт был изменен без вашего участия (например, домашняя страница была заменена статической страницей или был добавлен новый контент).

- Ваш сайт перенаправляется на другой сайт.

- Когда вы или другие пользователи пытаетесь получить доступ к вашему сайту, вы получаете предупреждение в своем браузере.

- При поиске своего сайта Google выдает предупреждение о том, что он мог быть взломан.

- Вы получили уведомление от плагина безопасности о взломе или неожиданном изменении.

- Ваш хостинг-провайдер предупредил вас о необычной активности в вашей учетной записи.

Давайте рассмотрим каждый из них более подробно.

Вы не можете войти

Если вы не можете войти на свой сайт, это может быть признаком того, что ваш сайт был взломан. Однако более вероятно, что вы просто забыли свой пароль. Поэтому, прежде чем вы решите, что вас взломали, попробуйте сбросить пароль.Если не можете, это предупреждающий знак. Даже если вы это сделаете, возможно, вас взломали, и вам придется провести дополнительное расследование.

Хакеры иногда удаляют пользователей или меняют пароли пользователей, чтобы предотвратить доступ. Если вам не удается сбросить пароль, возможно, ваша учетная запись была удалена, что является признаком взлома.

Ваш сайт изменился

Одна из форм взлома — замена домашней страницы статической. Если ваш сайт выглядит совершенно по-другому и не использует вашу тему, вероятно, он был взломан.

Изменения могут быть более тонкими, возможно, добавление ложного контента или ссылок на сомнительные сайты. Если ваш нижний колонтитул заполнен ссылками, которые вы не добавляли, и особенно если эти ссылки скрыты или имеют крошечный размер шрифта, вас могли взломать.

Прежде чем предположить, что вас взломали, посоветуйтесь с другими администраторами или редакторами сайта, чтобы убедиться, что они случайно не внесли изменения.

Если ваша тема не из авторитетного источника и вы недавно обновляли ее, это может быть причиной.

Ваш сайт перенаправляет

Иногда хакеры добавляют скрипт, который перенаправляет людей на другой сайт, когда они посещают ваш. Скорее всего, это будет тот сайт, на который вы не хотите, чтобы ваши пользователи попадали на него.

Это случилось со мной, когда школьный сайт, которым я управлял, перенаправлял на сайт знакомств. Как вы понимаете, мой клиент был недоволен, и ему пришлось бросить все, что я делал, и сразу исправить это. Оказалось, что это небезопасность на сервере, а не на моем сайте, что является одной из причин использовать только качественный хостинг.Я как можно скорее сменил хостинг-провайдера и почти сразу устранил взлом.

Предупреждения браузера

Если ваш браузер предупреждает о взломе вашего сайта, это может быть признаком взлома вашего сайта. Это также может быть связано с каким-то кодом в теме или плагине, который вам нужно удалить, или проблемой с доменами или SSL.

Обратитесь к совету с предупреждением в вашем браузере, чтобы помочь вам диагностировать проблему.

Предупреждения поисковых систем

При поиске своего сайта, если он был взломан, Google может отобразить предупреждение.Это может означать, что карта сайта была взломана, что повлияет на способ сканирования вашего сайта Google. Или это может быть более серьезная проблема: вам нужно будет выполнить приведенную ниже диагностику, чтобы точно выяснить, что произошло.

Предупреждение Google — этот сайт мог быть взломан

Почему взламывают сайты WordPress

Существует множество причин, по которым сайты WordPress взламывают, но вот обзор наиболее распространенных факторов .

1. Небезопасные пароли

Это одна из самых частых причин взлома.Наиболее часто используемый пароль в мире — это «пароль». Безопасные пароли необходимы не только для вашей учетной записи администратора WordPress, но и для всех ваших пользователей и всех аспектов вашего сайта, включая FTP и хостинг.

2. Устаревшее программное обеспечение

Плагины и темы

, а также сам WordPress подлежат обновлениям безопасности, которые необходимо применить к вашему сайту. Если вы не обновляете свои темы, плагины и версию WordPress, вы делаете свой сайт уязвимым.

3.Небезопасный код

Плагины и темы, полученные не из авторитетных источников, могут создавать уязвимости на вашем сайте. Если вам нужны бесплатные темы или плагины WordPress, установите их из официального каталога тем.

При покупке тем и плагинов премиум-класса обязательно проверьте репутацию поставщика и получите рекомендации от людей и источников, которым вы доверяете. Никогда не устанавливайте плагины с нулевым кодом, которые представляют собой плагины премиум-класса с бесплатных сайтов, предназначенные для причинения вреда или сбора информации.

Как взломали WordPress?

Если вы хотите узнать больше о том, как взламывают сайты WordPress (и не торопитесь с шагами, которые нужно предпринять, если ваш собственный сайт был взломан), вот основные маршруты, по которым хакеры могут попасть на ваш сайт:

- Бэкдоры — обходят обычные методы доступа к вашему сайту, например через скрипты или скрытые файлы. Примером может служить уязвимость Tim Thumb в 2013 году.

- Pharma hacks — эксплойт, используемый для вставки мошеннического кода в устаревшие версии WordPress.

- Попытки входа в систему методом грубой силы — когда хакеры используют автоматизацию для использования слабых паролей и получения доступа к вашему сайту.

- Вредоносные перенаправления — когда бэкдоры используются для добавления вредоносных перенаправлений на ваш сайт.

- Межсайтовый скриптинг (XSS) — наиболее распространенная уязвимость, обнаруживаемая в плагинах WordPress, эти скрипты внедрения, которые затем позволяют хакеру отправить вредоносный код в браузер пользователя.

- Отказ в обслуживании (DoS) — когда ошибки или ошибки в коде веб-сайта используются для перегрузки веб-сайта и прекращения его работы.

Если у вас есть сайт электронной торговли, обязательно прочтите наше подробное руководство по предотвращению мошенничества в электронной торговле.

Все это звучит довольно пугающе, но есть шаги, которые вы можете предпринять, чтобы защитить свой сайт WordPress от них. Во-первых, давайте рассмотрим действия, которые необходимо предпринять при взломе вашего сайта.

Взломан сайт WordPress

: что делать (пошаговое руководство)

Если ваш сайт размещен на Kinsta, у нас есть гарантия отсутствия взлома, что означает, что мы проработаем ваш сайт и удалим взлом.Если вы работаете с другим хостинг-провайдером, вам нужно будет привлечь их, но, возможно, вам придется сделать большую часть этого самостоятельно.

Гарантия отсутствия взлома Kinsta

Действия, которые вам необходимо предпринять, будут зависеть от того, каким образом ваш сайт был взломан, и вам, возможно, не придется выполнять все эти действия. Мы пройдем следующие шаги:

- Не паникуйте

- Перевести ваш сайт в режим обслуживания

- Сброс паролей

- Используйте службу удаления вредоносных программ Kinsta

- Обновить плагины и темы

- Удалить пользователей

- Удалить ненужные файлы

- Очистите карту сайта

- Переустановите плагины и темы

- Переустановите ядро WordPress

- Очистите базу данных

Шаг 1. Не паникуйте

Я знаю, что худшее, что вы можете сказать тому, кто паникует, — это «не паникуйте».Но вам нужно иметь ясную голову, если вы собираетесь диагностировать и устранить проблему.

Если вы не можете правильно мыслить, просто переведите свой сайт в режим обслуживания и оставьте его на несколько часов, пока не успокоитесь. Что, опять же, звучит легче сказать, чем сделать, но здесь это очень важно.

Шаг 2. Переведите сайт в режим обслуживания

Вы не хотите, чтобы посетители находили ваш сайт в взломанном состоянии, и вы также не хотите, чтобы они видели, как ваш сайт будет выглядеть, пока вы его исправляете.

Так что переведите его в режим обслуживания, если можете.

Если вы не можете войти на свой сайт WordPress прямо сейчас, это будет невозможно, но как только сможете, вернитесь и сделайте это.

Плагин, такой как Coming Soon Page и Maintenance Mode, позволит вам перевести ваш сайт в режим обслуживания, чтобы он выглядел так, как будто он проходит плановое обслуживание, а не исправляется после взлома.

Скоро появится страница и плагин режима обслуживания

Как только вы это сделаете, вы можете немного расслабиться, зная, что люди не видят, что происходит.

Вы можете настроить плагин, чтобы добавить логотип и настроить цвета, или вы можете просто ввести небольшой пояснительный текст и оставить все как есть.

Теперь вы видите свой сломанный сайт, но не видите других людей.

Шаг 3. Воспользуйтесь службой удаления вредоносных программ Kinsta

Чтобы избавить себя от всех описанных ниже действий, вы можете приобрести услугу удаления вредоносных программ Kinsta за единовременную плату в размере 100 долларов США при переходе на Kinsta. Важно: если вы являетесь клиентом Kinsta, это включено в ваш тарифный план!

Если вы не хотите или не можете себе этого позволить, читайте дальше, чтобы узнать, как очистить взломанный сайт.

Шаг 4. Сброс паролей

Поскольку вы не знаете, какой пароль был использован для доступа к вашему сайту, важно изменить их все, чтобы хакер не смог их снова использовать. Это не ограничивается вашим паролем WordPress: сбросьте пароль SFTP, пароль базы данных и пароль у вашего хостинг-провайдера.

Убедитесь, что другие пользователи-администраторы тоже сбрасывают свои пароли.

Шаг 5. Обновите плагины и темы

Следующий шаг — убедиться, что все ваши плагины и темы обновлены.Перейдите на панель управления > Обновления на своем сайте и обновите все, что устарело.

Подпишитесь на информационный бюллетень

Хотите узнать, как мы увеличили наш трафик более чем на 1000%?

Присоединяйтесь к 20 000+ других, которые получают нашу еженедельную рассылку с инсайдерскими советами WordPress!

Подпишитесь сейчас

Вы должны сделать это перед попыткой любых других исправлений, потому что, если плагин или тема делают ваш сайт уязвимым, любые другие исправления, которые вы вносите, могут быть отменены уязвимостью.Поэтому убедитесь, что все обновлено, прежде чем продолжить.

Шаг 6. Удаление пользователей

Если на ваш сайт WordPress были добавлены неизвестные вам учетные записи администратора, пора их удалить. Перед тем как сделать это, узнайте у всех авторизованных администраторов, что они не изменили данные своего аккаунта, а вы их просто не узнаете.

Перейдите на экран Users в админке WordPress и щелкните ссылку Administrator над списком пользователей.Если там есть пользователи, которых не должно быть, установите флажок рядом с ними, затем выберите Удалить в раскрывающемся списке Bulk Actions .

Шаг 7. Удалите ненужные файлы

Чтобы узнать, есть ли в вашей установке WordPress какие-либо файлы, которых не должно быть, вам необходимо установить плагин безопасности, такой как WordFence, который просканирует ваш сайт и сообщит вам, есть ли там какие-либо файлы, которых не должно быть. , или воспользуйтесь службой безопасности, например Sucuri.

Если вы используете тарифный план Kinsta, вам не нужно устанавливать дополнительные плагины безопасности.Это помешает настройке вашего сайта и может повлиять на производительность. Вместо этого подайте заявку в службу поддержки, и мы исправим ваш сайт.

Шаг 8. Очистите файл Sitemap и повторно отправьте его в Google

Одной из причин того, что сайт помечается красным флажком поисковыми системами, может быть взлом файла sitemap.xml. В одном случае, который мы зафиксировали в Kinsta, карта сайта была заражена ложными ссылками и посторонними символами.

Вы можете восстановить карту сайта с помощью плагина SEO, но вам также нужно будет сообщить Google, что сайт был очищен.Добавьте свой сайт в Google Search Console и отправьте в Google отчет о файлах Sitemap, чтобы сообщить им, что вам нужно сканировать сайт. Это не гарантирует, что ваш сайт будет просканирован немедленно и может занять до двух недель. Вы ничего не можете сделать, чтобы ускорить это, так что вам придется набраться терпения.

Шаг 9. Переустановите плагины и темы

Если на вашем сайте по-прежнему возникают проблемы, вам необходимо переустановить все плагины и темы, которые вы еще не обновили. Деактивируйте и удалите их со страниц Themes (вот как безопасно удалить тему WordPress) и Plugins страниц, а затем переустановите их.Если вы еще не перевели свой сайт в режим обслуживания, сделайте это в первую очередь!

Если вы купили плагин или тему у поставщика плагинов или тем и не знаете, насколько они безопасны, самое время подумать, следует ли вам продолжать их использовать. Если вы загрузили бесплатную тему / плагин из любого места, кроме плагинов WordPress или каталогов тем, не переустанавливайте его. . Вместо этого установите его из каталога темы или плагина или купите легитимную версию. Если вы не можете себе этого позволить, замените его бесплатной темой / плагином из каталога тем или плагинов, который выполняет ту же или аналогичную работу.

Если это не решит проблему, поищите на страницах поддержки все свои темы и плагины. Возможно, проблемы возникают у других пользователей, и в этом случае вам следует удалить эту тему или плагин, пока уязвимость не будет устранена.

Шаг 10. Переустановите WordPress Core

.

Если все остальное не помогло, вам придется переустановить сам WordPress. Если файлы в ядре WordPress были скомпрометированы, вам необходимо заменить их чистой установкой WordPress.

Загрузите чистый набор файлов WordPress на свой сайт через SFTP, убедившись, что вы перезаписали старые. Рекомендуется сначала сделать резервную копию файлов wp-config.php и .htaccess на случай, если они будут перезаписаны (хотя этого не должно быть).

Если вы использовали автоматический установщик для установки WordPress, не используйте его снова, так как он перезапишет вашу базу данных и вы потеряете свой контент. Вместо этого используйте SFTP только для загрузки файлов. Если вы используете Kinsta и наш установщик WordPress, вам все равно не нужно беспокоиться об этом шаге, поскольку мы заменим ядро WordPress для вас в рамках нашей службы по устранению взломов.

Шаг 11. Очистите базу данных

, ваша база данных была взломана, вам тоже нужно очистить ее. Рекомендуется очистить базу данных, поскольку в чистой базе данных будет меньше устаревших данных и она будет занимать меньше места, что сделает ваш сайт быстрее.

Как узнать, взломана ли ваша база данных? Если вы используете подключаемый модуль или службу безопасности, запуск сканирования с его помощью сообщит вам, была ли база данных скомпрометирована (или вам может быть отправлено предупреждение).В качестве альтернативы вы можете использовать плагин, например NinjaScanner, который будет сканировать вашу базу данных.

Плагин WP-Optimize позволит вам очистить вашу базу данных и оптимизировать ее для будущего.

Как предотвратить взлом вашего сайта WordPress

Итак, вы очистили свой сайт и сбросили пароли, чтобы он стал немного безопаснее, чем раньше.

Но вы можете сделать больше, чтобы предотвратить взлом в будущем и избежать повторения того же.

1.Убедитесь, что все пароли надежны

Если вы еще этого не сделали, убедитесь, что все пароли, относящиеся к вашему веб-сайту, а не только пароль администратора WordPress, сброшены, и что вы используете надежные пароли.

Плагин безопасности позволит вам заставить пользователей использовать безопасные пароли, или, если вы используете Kinsta, он встроен в ваш план хостинга.

Вы также можете добавить на свой сайт двухфакторную аутентификацию, чтобы хакерам было сложнее создать учетную запись.

2.Обновляйте свой сайт

Очень важно поддерживать ваш сайт в актуальном состоянии. Каждый раз, когда ваша тема, плагины или сам WordPress обновляются, вы должны запускать это обновление, поскольку оно часто будет включать исправления безопасности.

Вы можете включить автоматические обновления, отредактировав файл wp-config.php или установив плагин, который сделает это за вас. Если вы не хотите этого делать, потому что сначала хотите протестировать обновления, подключаемый модуль безопасности уведомит вас, когда вам нужно запустить обновление.

Когда вы обновляете свой сайт, убедитесь, что вы делаете это правильно, создавая резервную копию и тестируя обновления на промежуточном сервере, если он у вас есть.Планы Kinsta включают автоматическое резервное копирование и промежуточную среду для всех сайтов.

3. Не устанавливайте небезопасные плагины и темы

При установке плагинов WordPress в будущем убедитесь, что они протестированы с вашей версией WordPress и что вы загружаете их из надежного источника.

Всегда устанавливайте бесплатные плагины и темы через каталоги тем и плагинов: не поддавайтесь соблазну получить их со сторонних сайтов. Если вы покупаете премиальные темы или плагины, проверьте репутацию поставщика плагинов и попросите рекомендаций.

4. Очистите установку WordPress

Если у вас установлены, но не активированы какие-либо темы или плагины, удалите их. Если у вас есть какие-либо файлы или старые установки WordPress в вашей среде хостинга, которые вы не используете, пора их удалить. Удалите все базы данных, которые вы тоже не используете.

Если у вас на сервере есть старые неиспользуемые установки WordPress, они будут особенно уязвимы, так как вы вряд ли будете поддерживать их в актуальном состоянии.

5. Установите SSL на свой сайт

SSL повысит уровень безопасности вашего сайта и является бесплатным.Планы Kinsta включают SSL без дополнительных затрат. Если ваш хостинг-провайдер не предоставляет бесплатный SSL, вы можете использовать плагин SSL Zen, чтобы добавить бесплатный Let’s Encrypt SSL.

6. Избегайте дешевого хостинга

Дешевый хостинг означает, что вы будете делить пространство на сервере с сотнями других клиентов. Это не только замедлит работу вашего сайта, но также увеличит шансы того, что один из этих сайтов небезопасен для сервера.

Дешевые хостинг-провайдеры с меньшей вероятностью будут тщательно следить за безопасностью серверов или помогать вам, если ваш сайт взломан.Качественный хостинг-провайдер, такой как Kinsta, предоставит вам гарантию отсутствия взлома и приложит все усилия, чтобы обеспечить безопасность вашего сайта.

7. Настройте брандмауэр

Плагин безопасности или сервис, такой как Cloudflare или Sucuri, позволят вам настроить брандмауэр для вашего сайта. Это добавит дополнительный барьер для хакеров и снизит вероятность взлома и DDoS-атак на ваш сайт.

Здесь, в Kinsta, все сайты WordPress наших клиентов защищены межсетевым экраном корпоративного уровня Google. Мы также предоставляем пользователям простой в использовании инструмент IP Deny в MyKinsta для блокировки вредоносных IP-адресов.

8. Установите подключаемый модуль безопасности

Если вы установите плагин безопасности на свой сайт, он уведомит вас о любой подозрительной активности. Это может включать несанкционированный вход или добавление файлов, которых там не должно быть.

Опять же, обратитесь к предупреждению, предоставленному плагином, чтобы выяснить, в чем проблема.

Напоминание: если ваш сайт размещен на Kinsta, вам не нужно устанавливать плагины безопасности. Это потому, что Kinsta предоставляет все необходимые функции безопасности.

9. Рассмотрим службу безопасности

Если вы не являетесь пользователем Kinsta, возможно, вам стоит подумать о такой службе безопасности, как Sucuri, которая будет отслеживать ваш сайт и исправлять его, если вас снова взломают.

Сукури

Это недешево, но если ваш веб-сайт важен для вашего бизнеса, он окупится. Существуют разные планы, которые предлагают разное время выполнения исправлений безопасности. Sucuri будет следить за вашим сайтом, предупреждать вас о нарушениях безопасности и исправлять их за вас.Это означает, что вам не нужно снова очищать свой сайт самостоятельно.

Кроме того, планы хостинга Kinsta включают в себя функции безопасности, включая обнаружение DDoS, мониторинг безотказной работы, аппаратные стены и гарантию отсутствия взлома, что означает, что если ваш сайт будет взломан, мы очистим его за вас. Если вы перейдете на Kinsta, мы бесплатно перенесем ваш сайт и очистим его, если в будущем он будет взломан. Обязательно ознакомьтесь с нашим тщательно отобранным списком лучших плагинов для миграции WordPress.

OMG … Ваш сайт взломан! 😭😱 Что делать дальше, чтобы очистить его? Вот все шаги, которые вы должны отметить в списке восстановления, чтобы полностью избавить свой сайт от взлома Нажмите, чтобы твитнуть

Сводка

Взломать ваш сайт — неприятное занятие. Это означает, что ваш сайт недоступен для пользователей, что может повлиять на ваш бизнес. Это будет означать, что вы должны предпринять быстрые действия, которые повлияют на вашу другую деятельность.

Вот краткое описание шагов, которые необходимо предпринять, если ваш сайт взломан:

- Сброс паролей.

- Обновите плагины и темы.

- Удалите пользователей, которых здесь не должно быть.

- Удалите ненужные файлы.

- Очистите карту сайта.

- Переустановите плагины и темы, а также ядро WordPress.

- При необходимости очистите базу данных.

И помните: выполнение описанных выше шагов для предотвращения взлома позволит вам избежать повторения всего этого в будущем: стоит поддерживать ваш сайт как можно более безопасным.

Если вам понравилась эта статья, то вам понравится хостинговая платформа Kinsta WordPress.Ускорьте свой сайт и получите круглосуточную поддержку от нашей опытной команды WordPress. Наша инфраструктура на базе Google Cloud ориентирована на автоматическое масштабирование, производительность и безопасность. Позвольте нам показать вам разницу в Kinsta! Ознакомьтесь с нашими тарифами

10 шагов к восстановлению после взлома веб-сайта